Как использовать Nmap из командной строки в Linux

Nmap – мощный инструмент сетевого сканирования для Linux, BSD и других операционных систем. Он имеет множество отличных функций, таких как сканирование IP-адресов на предмет открытых портов, отображение активных устройств в сети, определение служб, работающих на объектах сканирования, и многое другое.

В этом руководстве мы рассмотрим, как использовать этот мощный инструмент сетевого администрирования в Linux, и расскажем, как использовать некоторые из его наиболее полезных функций, включая сканирование хоста, отображение сети и многое другое!

Примечание: Nmap – это инструмент командной строки. Если вам нужен хороший инструмент для отображения сети, но вы не являетесь поклонником терминала, попробуйте Zenmap. Это интерфейс с графическим интерфейсом для Nmap, который имеет те же функции, но упакован в удобный интерфейс.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

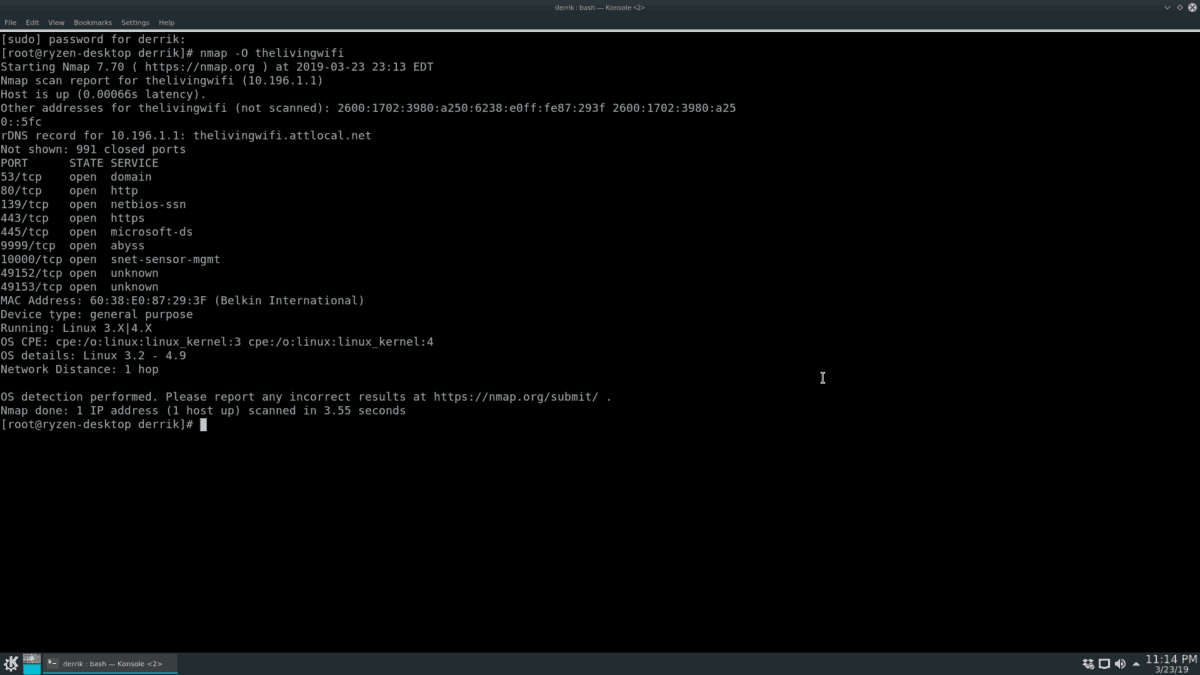

Сканирование одного хоста

Одной из основных функций Nmap является его способность сканировать цель (хост AKA) на предмет открытых портов, системной информации и т. Д. Чтобы начать сканирование, запустите окно терминала в Linux, нажав Ctrl + Alt + T или Ctrl + Shift + T. Оттуда поднимите терминал до Root с помощью вс или sudo -s.

su -

Или

sudo -s

После получения Root-доступа в терминале можно выполнить базовое сканирование, запустив nmap вместе с целевым IP-адресом, именем хоста или веб-сайтом.

Примечание: чтобы Nmap сканировал доменные имена удаленных веб-сайтов, вам может потребоваться добавить https: // перед адресом.

nmap target-local-or-remote-ip-address

Вам нужно выяснить, в какой операционной системе работает ваша цель? Использовать О вариант.

nmap -O target-local-or-remote-ip-address

Запуск сканирования с О Команда показывает информацию ОС о целевом сканировании Nmap, но для некоторых этой информации недостаточно. К счастью, V переключатель командной строки может отображать еще больше информации (открытые порты и т. д.)

nmap -O -v target-local-or-remote-ip-address

Для получения дополнительной информации используйте V переключитесь дважды.

nmap -O -vv target-local-or-remote-ip-address

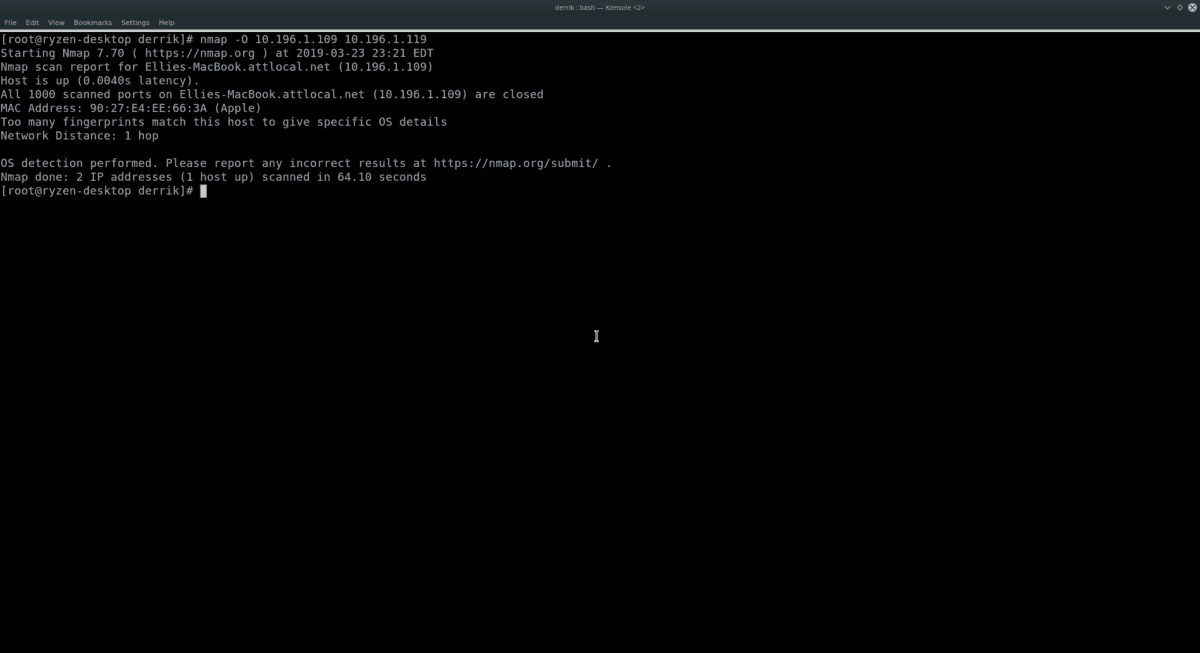

Сканировать несколько хостов

С Nmap можно сканировать несколько хостов одновременно. Для этого напишите команду, которую вы будете использовать для одной цели, но добавьте другие адреса в конце команды. Например, чтобы проверить, каковы две отдельные целевые операционные системы, вы должны:

nmap -O target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Чтобы найти дополнительную информацию о двух хостах, просканированных выше, используйте V выключатель.

nmap -O -v target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

или

nmap -O -vv target-local-or-remote-ip-address-1 target-local-or-remote-ip-address-2

Nmap не имеет ограничений на количество отдельных имен хостов или IP-адресов, которые вы добавляете в конец команды, поэтому не стесняйтесь добавлять столько, сколько вам нужно!

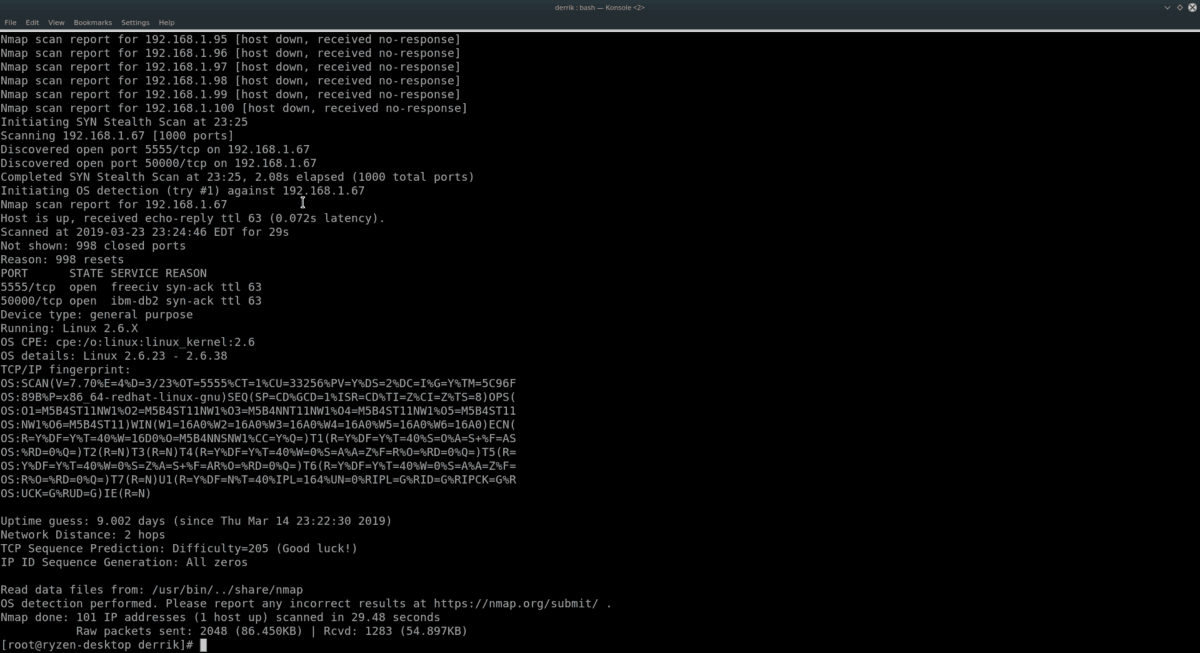

Сканировать IP-диапазон

Сканирование отдельных хостов путем их перечисления один за другим – это один из способов решения проблемы. Тем не менее, если у вас есть много компьютеров или сетевых устройств, на которые нужно обратить внимание, разумнее выполнить сканирование диапазона IP-адресов с помощью Nmap.

Чтобы выполнить сканирование диапазона IP-адресов, запустите Nmap против IP-адреса, используйте команду sn выключатель. Например, чтобы просканировать локальную сеть, работающую в диапазоне 192.168.1, попробуйте следующий пример.

Примечание: не забудьте заменить X и Y в приведенной ниже команде на максимальное количество IP-адресов для сканирования. Например, 0-50, 1-100 и т. Д.

nmap -sS 192.168.1.X-Y

Хотите получить больше информации при сканировании диапазона IP-адресов, рассмотрите возможность добавления в О и ВВ переключатели командной строки.

nmap -sS -O -vv 192.168.1.X-Y

Если ваша сеть работает на 10.196.1.1, попробуйте:

nmap -sS 10.196.1.X-Y

Или

nmap -sS -O -vv 10.196.1.X-YНе использовать 10.196.1.1 или 192.168.1.0? Определите диапазон IP-адресов, которые вы хотите просканировать, и используйте следующий пример ниже.

Примечание: Nmap может сканировать любой диапазон IP-адресов. Для достижения наилучших результатов проконсультируйтесь с IP-адресом маршрутизатора вашей локальной сети и начните с него.

nmap -sS x.x.x.x-yy

Или

nmap -sS -O -vv x.x.x.x-yy Сканировать подсеть

Использование инструмента Nmap для просмотра диапазона IP-адресов является эффективным. Альтернативой сканированию диапазона является сканирование всех устройств в подсети. Для этого введите базовый IP-адрес вашего маршрутизатора (или того, что вы используете для доставки сетевого подключения на каждый компьютер в сети) и используйте / 24 обозначение.

Например, чтобы просканировать каждый IP-адрес на маршрутизаторе, работающем с базовым IP-адресом 192.168.1.1, вы должны:

nmap -sS 192.168.1.1/24Для получения дополнительной информации об этом сканировании добавьте О и ВВ.

nmap -sS -O -vv 192.168.1.1/24Или, для устройства маршрутизатора с базовым IP-адресом 10.196 .1.1, попробуйте вместо этого эту команду.

nmap -sS 10.196.1.1/24Или, для получения дополнительной информации, выполните:

nmap -sS -O -vv 10.196.1.1/24Примеры 192.168.1.1 и 10.196.1.1 должны работать в большинстве случаев. Однако это не единственные существующие начальные IP-адреса. Если вам нужно сканировать устройства в подсети и не использовать эти базовые IP-адреса, попробуйте следующий пример:

nmap -sS x.x.x.x/24

Или

nmap -sS -O -vv x.x.x.x/24

Дополнительная информация о Nmap

В этом руководстве мы лишь коснулись поверхности того, что Nmap может делать в Linux. Если вы хотите узнать об этом больше, запустите nmap с -помощь выключатель. Он распечатает все доступные параметры и команды.

nmap --help

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

![Вызовы Microsoft Teams не звонят при входящих вызовах [FIXED]](https://myroad.club/wp-content/uploads/2021/08/ms-office-e5-plans-768x410.jpg)